En lugar de explotar una vulnerabilidad técnica del sistema, los atacantes manipulan al propio usuario para que ejecute el código malicioso por su cuenta. El mensaje imita, casi a la perfección, el aspecto y el lenguaje de la plataforma de reservas

Una nueva modalidad de phishing está utilizando el nombre y la imagen de Booking.com para engañar a usuarios de esta plataforma de reservas y lograr que instalen, sin saberlo, un malware diseñado para robar información sensible.

De acuerdo con un análisis del equipo de Securonix, difundido en el boletín Welivesecurity de ESET, los atacantes envían correos electrónicos falsos que alertan sobre supuestos problemas con una reserva o un reembolso pendiente. El mensaje, que imita el diseño y el lenguaje de Booking.com, incluye un enlace malicioso que inicia una cadena de engaños cada vez más sofisticada.

El ataque culmina con el uso de una técnica conocida como ClickFix, segundo vector de infección más común, solo por detrás del phishing tradicional. En lugar de explotar una vulnerabilidad técnica del sistema, los atacantes manipulan al propio usuario para que ejecute el código malicioso por su cuenta.

¿CÓMO COMIENZA EL ENGAÑO?

El primer anzuelo es un correo que menciona una supuesta incidencia con una reserva. Al hacer clic en el enlace, la víctima es dirigida a un sitio web que imita casi a la perfección la página de Booking.com.

Una vez allí, el navegador muestra una notificación falsa indicando que la página “está tardando demasiado en cargar”, acompañada de un botón para recargar. Esta situación genera urgencia y refuerza la idea de que se trata de un problema técnico legítimo que debe resolverse de inmediato.

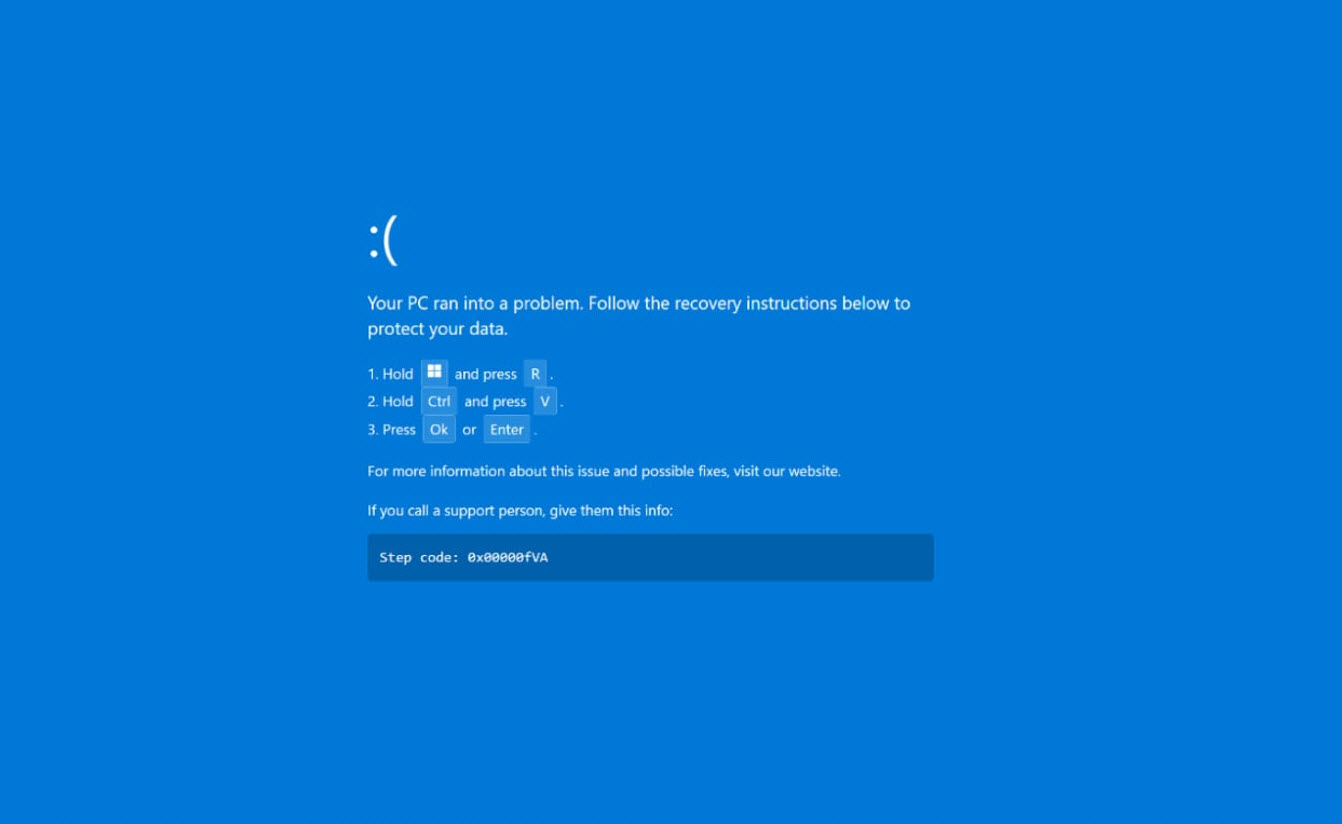

Al presionar el botón de recarga, el navegador entra en modo pantalla completa y muestra una pantalla azul de la muerte (BSOD) completamente falsa, que simula un error crítico del sistema operativo Windows.

A diferencia de una BSOD real, esta pantalla incluye instrucciones para que el usuario ejecute un comando en el sistema, supuestamente para solucionar el problema. En realidad, ese paso es el que permite la infección.

¿QUÉ OCURRE DESPUÉS DE EJECUTAR EL COMANDO?

Cuando la víctima sigue las instrucciones y ejecuta el comando indicado —generalmente a través de PowerShell o la ventana “Ejecutar” de Windows— se desencadena una cadena de acciones maliciosas:

- Se descarga y compila un proyecto malicioso en .NET usando MSBuild.exe.

- Se instala un troyano de acceso remoto (DCRAT).

- Se desactivan defensas del sistema, como Windows Defender.

- Se obtiene persistencia y elevación de privilegios.

El malware permite a los atacantes controlar remotamente el equipo, registrar pulsaciones de teclado (keylogging), ejecutar comandos y desplegar cargas adicionales, como mineros de criptomonedas, además de robar información y propagarse a otros sistemas.

Los cibercriminales aprovechan la urgencia, el estrés y la confianza del usuario en una marca conocida. En este caso, la pantalla azul de Windows funciona como un señuelo técnico que legitima instrucciones que, en circunstancias normales, resultarían sospechosas.

En ese sentido, según el artículo, los especialistas recomiendan:

- Verificar siempre la autenticidad de los correos electrónicos, especialmente si solicitan acciones urgentes.

- No hacer clic en enlaces sospechosos ni ingresar datos desde correos no verificados.

- Nunca ejecutar comandos desconocidos: las pantallas de error reales no piden copiar ni pegar instrucciones.

- Capacitar a usuarios y personal, en especial en sectores como turismo y hotelería.

- Mantener sistemas y soluciones de seguridad actualizados, capaces de detectar el abuso de herramientas legítimas.

- Educar sobre ingeniería social, ya que muchas amenazas actuales dependen más de engañar al usuario que de fallas técnicas.