Perú, al igual que el resto de América, enfrenta en 2025 un entorno de ciberamenazas dinámico y cada vez más sofisticado. Muestra de ello son las operaciones criminales más profesionalizadas con modelos Ransomware-as-a-Service (RaaS), que permite a afiliados con bajo nivel técnico ejecutar ataques complejos, apoyados en la venta de kits, accesos y credenciales robadas; el incremento de malware orientado al robo de credenciales (infostealers) que alimentan mercados clandestinos y facilitan fraudes, accesos no autorizados y ataques de ransomware de mayor impacto.

Y como cereza de la torta, las persistentes filtraciones masivas de datos (data leaks, data breaches) -muchas vinculadas a fallas operativas o ransomware-, según el informe Estado de las Ciberamenazas 2025 en Perú, realizado por el Centro de Ciberinteligencia de Entel.

El ransomware se mantiene como una de las amenazas cibernéticas de mayor impacto operativo y económico pues su capacidad para interrumpir servicios críticos, comprometer datos sensibles y forzar decisiones apresuradas (extorsión y negociación) convierte a cada incidente en un riesgo sistémico para organizaciones públicas y privadas, advierte el documento.

Los infostealers están cobrando fuerza. Se trata de una categoría de malware diseñada para robar información confidencial como credenciales, cookies de sesión, datos bancarios y accesos a plataformas corporativas y, luego usarlas para múltiples tipos de fraudes, acceso no autorizados, venta de accesos corporativos y ataques más avanzados. Se distribuyen principalmente a través de campañas de phishing, sitios web comprometidos o software no oficial. Su bajo costo y facilidad de distribución han facilitado su adopción por parte de actores criminales locales y extranjeros.

También avanzan los ataques bajo la modalidad de exposición de datos (filtraciones, data leaks, brechas confirmadas o data breaches) que consiste en la divulgación o venta en mercados ilícitos de grandes volúmenes de información sensible.

¿Por qué Perú es un blanco atractivo para estos ataques cibernéticos? De acuerdo con el reporte Estado de las Ciberamenazas en Perú 2025, esto se debe a que la digitalización acelerada de servicios públicos y privados en el Perú no ha avanzado al mismo ritmo que la ciberseguridad. Persisten brechas en la gestión de identidades y accesos, el uso limitado de autenticación multifactor, la exposición de servicios remotos y la falta de detección temprana basada en comportamiento. Estas debilidades, sumadas al uso de infraestructuras evasivas por parte de los atacantes y a los altos incentivos económicos de la extorsión digital, han incrementado la frecuencia y severidad de los incidentes, elevando los riesgos operativos, reputacionales y regulatorios para el Estado y las empresas.

PERÚ Y LOS ATAQUES DE RANSOMWARE

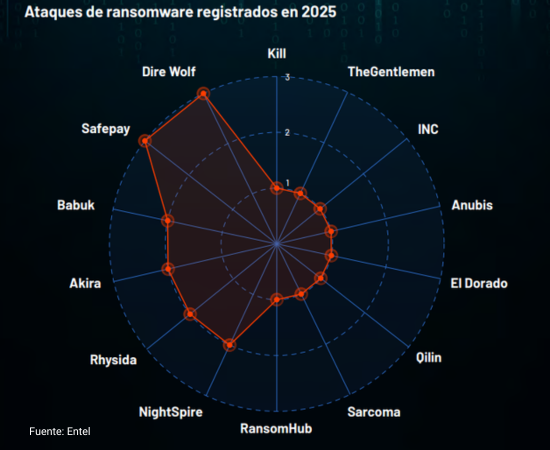

Según el informe, en Perú, hasta noviembre de 2025 se produjeron 22 ataques provenientes de DireWolf, Killi, TheGentlemen, INC, Anubis, ElDorado, Qilin, Sarcoma, RansomHub, NightSpire, Rhysida, Akira, Babuk, SafePay. Los sectores más afectados fueron el Gobierno, servicios empresariales, manufactura, salud y alimentos/bebidas.

Un caso emblemático del año fue el ataque de Rhysida -un grupo criminal de ransomware-as-a-service (RaaS)- a la Plataforma Digital Única del Estado Peruano (gob.pe) que comprometió, específicamente, al Servicio de Administración Tributaria de Piura (SAT Piura), un subdominio vinculado al portal estatal. Los hackers exigieron 5 BTC (≈ S/ 1.78 millones). La filtración confirmada es de 530 GB.

El ataque de Rhysida fue visto como una llamada de atención sobre las brechas en ciberseguridad del Estado que tuvo impacto en la reputación institucional: la imagen del Gobierno Digital peruano se vio cuestionada y en medios hubo críticas sobre la preparación ante estas amenazas.

INFOSTEALERS: CRECIMIENTO SILENCIOSO PERO ALARMANTE

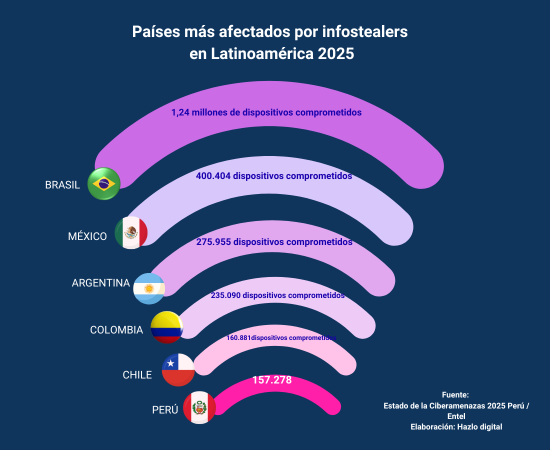

De acuerdo con el informe, el Perú registra 157,278 dispositivos comprometidos con Infostealers en 2025. Esta cifra lo posiciona en el sexto lugar después del grupo principal de países más afectados (Brasil, México, Argentina, Colombia y Chile), y refleja una actividad sostenida que mantiene al país dentro de los objetivos recurrentes de las campañas orientadas a Latinoamérica. Este comportamiento coincide con el proceso de digitalización acelerada que atraviesa el país, lo que amplía la superficie de ataque y refuerza la necesidad de fortalecer la protección de credenciales y datos personales.

Las familias más comunes son RedLine, Raccoon, Lumma, Vidar. Son usados para robo de credenciales, toma de cuentas (account takeover), acceso inicial para ransomware, fraude financiero. Los sectores más afectados: banca, educación, retail, gobierno y telecomunicaciones.

Según el reporte de Entel, la presencia constante de infostealers en Perú evidencia un entorno de amenaza caracterizado por campañas oportunistas de bajo costo y rápida ejecución, distribuidas a través de modelos malware-as-a-service y señuelos de ingeniería social en español, adaptados a contextos locales como banca, servicios en línea y logística. El objetivo principal continúa siendo el robo de credenciales y cookies de sesión para facilitar el account takeover y otras formas de fraude digital.

ALERTA EMPRESAS: DATA BREACH Y DATA LEAK

Los incidentes de data breach y data leak se han convertido en una de las principales amenazas para el sector corporativo peruano. El incremento de estos incidentes responde a distintos vectores de amenaza: ataques de ransomware que buscan extorsionar a las empresas mediante la sustracción y posterior publicación de datos; infostealers que operan de forma silenciosa para capturar credenciales; o fallas de configuración en servicios en la nube y entornos locales, que terminan exponiendo información de manera inadvertida.

Los sectores altamente vulnerables son la administración pública, servicios financieros, educación, salud y telecomunicaciones por el volumen de datos que manejan y por la creciente superficie de ataque. Esto significa que los actores maliciosos encuentran en el país un terreno fértil para operaciones dirigidas.

El sector de Educación encabeza la lista con 28 casos, seguido por Gobierno y Seguridad con 22, y Tecnología y Comunicaciones con 18. Finanzas y Seguros, y Comercio y Consumo registran 12 casos cada uno, mientras que Servicios Profesionales y Otros, Salud, Industria y Transporte, Turismo y Hospitalidad, y Construcción e Ingeniería presentan cifras menores.

Un caso relevante es del actor dark web conocido como “kzoldyck” que anunció la posesión y publicación de datos sustanciales atribuidos a un banco en Perú. El actor afirmó disponer de aproximadamente 3,7 TB de información y publicó muestras verificables en foros. La motivación principal fue económica, mediante extorsión y venta de la información.

Adicionalmente, se observaron incidentes de data leak y data breach, donde sobresale Gatito_FBI_Nz con 15 apariciones, seguido de deadman 12 e injectioninferno 8. Existe gran renovación de actores, debido a que muchos de estos son alias desechables, parte de SecOps o de campañas específicas de corta duración. Si bien existen usuarios que se repiten, estos son la minoría y suelen contar con gran reputación en línea y en portales DDW debido al volumen de post y filtraciones realizadas.

Fuente: Estado de las Ciberamenazas 2025 de Entel Perú

IMPACTO DE LOS CIBERATAQUES EN PERÚ

En relación al impacto, el informe Estado de las Ciberamenazas 2025 de Entel Perú refiere que este fue significativo tanto a nivel operativo como estratégico en las instituciones afectadas y generaron alertas en todo el país. Además de las pérdidas económicas, los efectos se traducen en daños reputacionales, sanciones regulatorias, fuga de información estratégica.

En el ámbito estratégico-organizacional, los incidentes erosionan la confianza de la ciudadanía en la seguridad de las plataformas gubernamentales. La percepción pública de vulnerabilidad quedó instalada ante la suspensión de servicios, exposición de documentos internos, crisis reputacional y revisión de políticas de seguridad.

En ese sentido, el informe de Entel considera que es imprescindible priorizar acciones concretas y medibles que reduzcan la superficie de ataque y aceleren la detección y recuperación:

- Gobernanza y gestión de riesgos deben traducirse en decisiones de inversión informadas por métricas claras.

- Los controles de identidad y accesos requieren implementación de autenticación multifactor y revisiones periódicas de privilegios.

- Detección y respuesta necesitan telemetría, playbooks probados y ejercicios regulares con equipos SOC.

- Protección de datos y resiliencia exigen cifrado, pruebas de backups y planes de recuperación validados.